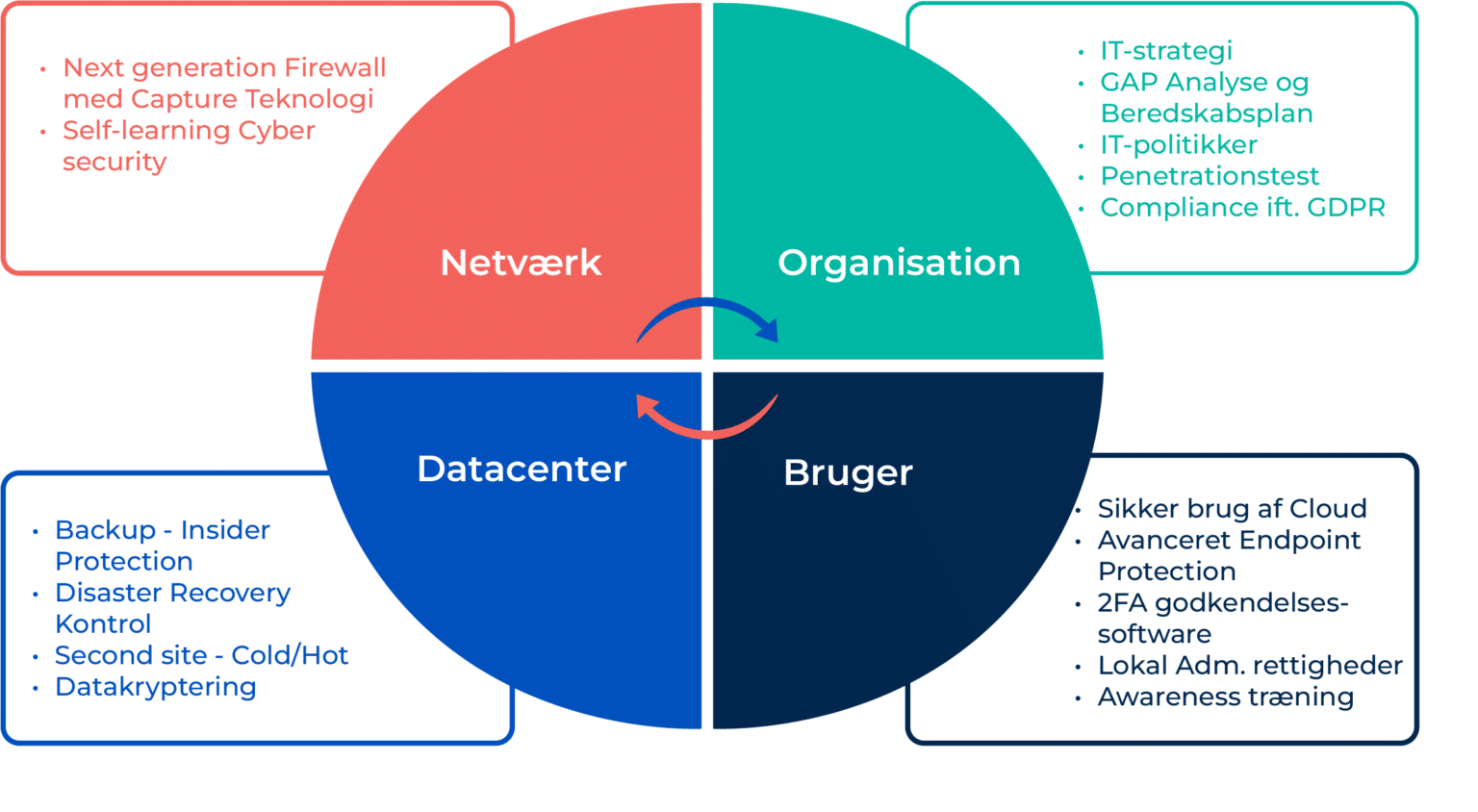

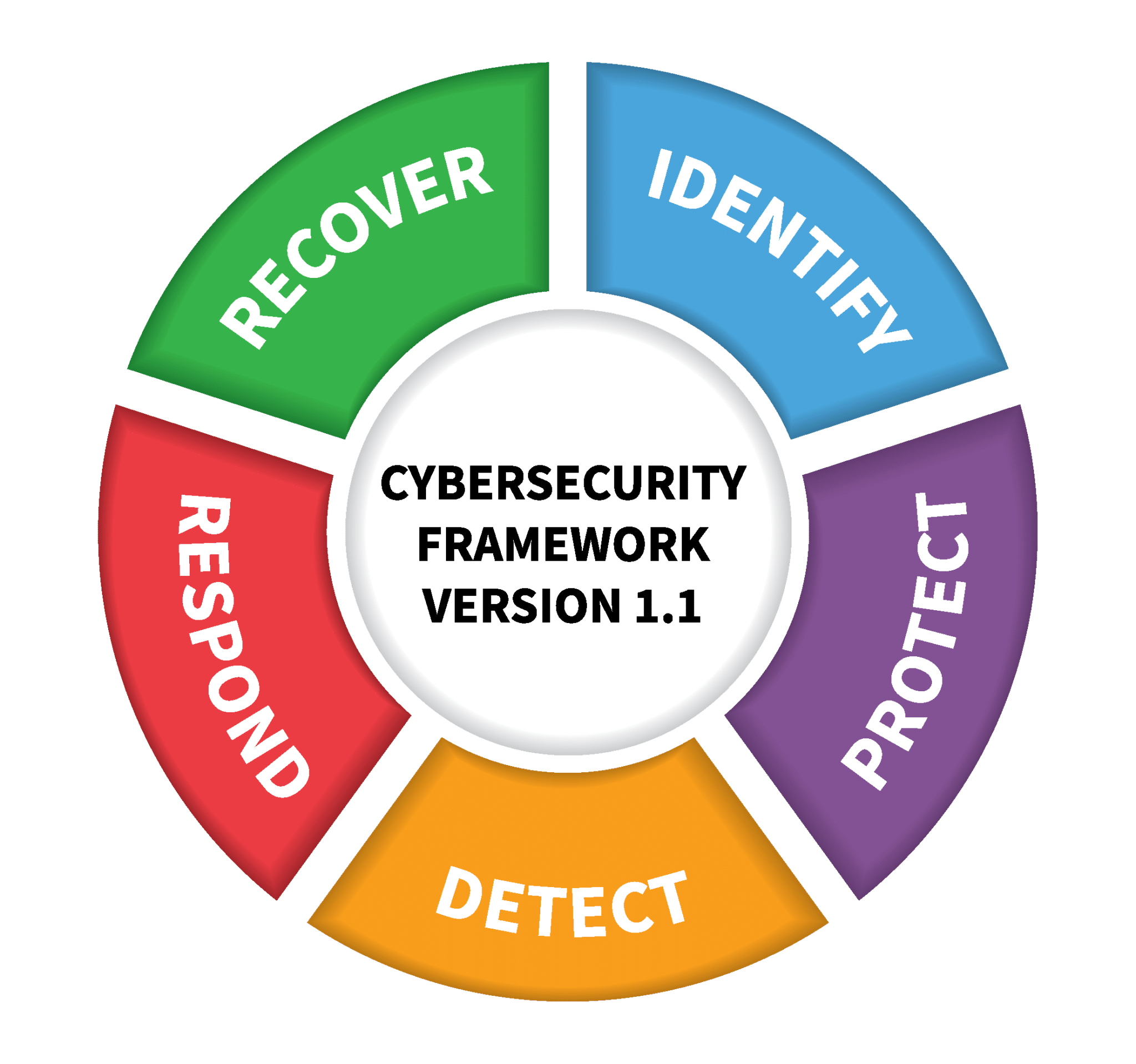

IDENTIFICER

I den indledende fase indentificeres hvad Cybersikkerhed betyder for jeres virksomhed.

Insatsen starter med at opbygge en organisatorisk forståelse for jeres Cybersikkerhed

og hvilken effekt det har på tværs af mennesker, systemer, data, ja faktisk virksomhedens samlede værdier.

Risk Management, bevidsthed og identifikation identificere særlige af kritiske dele af forretningen, og hvilken impact kompromittering kan have. Herfra får ledelsen et overblik over hvorledes der bedst muligt prioriteres og allokeres ressourcer i forhold til den enkelte aktivitet.

Vi tilbyder:

- IT-strategi

- GAP analyse

- Beredsskabsplan

- IT-politikker

- Penetrationstest

- Comliance ift. GDPR

BESKYT

Når vi har defineret hvad vi skal beskytte, og hvilke risici der er knyttet til processerne på tværs af menneske og teknologi, skal vi implementere de rette værktøjer og procedurer for at beskytte os mod udnyttelse af sårbarheder.

Temaerne er blandt andet Identity Management og adgangs kontrol samt bruger- og adfærdstræning. Teknologisk beskytter vi på netværk, applikationer, klienter og serverplatforme.

- Sikker brug af Cloud

- Avanceret Endpoint Protection

- 2FA Godkendelsesoftware

- Lokal Adm. rettigheder

- Awareness Træning

GENDAN

Når skaden er sket, hvad er vores plan i forhold og modstandsdygtighed i forhold til at kunne gendanne aktiviteter og processer der måtte være beskadiget af et Cybersikkerheds problem. Beredsskabsplanen har strukturen til hvordan vi handler bedst muligt når uheldet er ude.

- Backup – Insider Protection

- Disaster Recovery Kontrol

- Second site – Cold/Hot

- Datakryptering

DETECT / RESPONS

Når vi systemisk har beskyttet os med teknologiske løsninger, er næste trin at monitorere og registrere når der har været anormale aktiviteter på på netværk og enheder. Vi arbejder med systemer der aktivt registerer anormal adfærd på netværk udfra en læring baseret på AI prober af normal adfærd. Med overblik over samtlige klientmaskiner og brugere i vores Cloudløsninger, detekteres adfærd til nærmere undersøgelse.

Ved detektion skal både systemer og mennesker trænes, da anormal adfærd kan være planlagt og med god intention, men blot være en sjælden udført handling af personer eller systemer. Nærmere undersøgelse for respons kan være nødvendig, tid kan blive en knap og kritisk faktor.

Hvad skal vi gøre?

Respons kan både være undersøgene på hændelsen, samt direkte handlingsorienteret på at slå tilbage, inddæmme og isolere enheder og data. Vi hjælper med definere flere køreplaner i beredsskabsplanen, så vi ved hvad vi skal gøre, i hvilken rækkefølge og tempo. Vi har også defineret impact på forretningen, og ved hvad der skal op og køre først.

Systemisk har vi flere værktøjer i spil, Muninn som automatisk kan lukke ned for alle typer enheder med en Mac adresse, med anormal adfærd, og aktivt sørger for de ikke kan sprede ondsindede datapakker på netværker. Via CloudX Lighthouse har vi både overblik samt Device Management værktøjer til at kunne handle på brugerne og de tilhørende klienter. Vi skal givetvis også checke og sikre backup, og at denne ikke er korrumperet, og evt. Lægge en restore plan.

Vi bliver også nød til at forholde os til kommunkation, analyse og evt. forhandling i forhold til krav.

- Next Generation Firewall med capture Tecnologi

- Selflerning Cyber Security